Mise en place de windows LAPS avec Intune

Prérequis :

Avoir les rôles suivants :

- Global Administrator (pour la partie 1)

- Intune Administrator (pour créer la politique LAPS)

- Cloud Device Administrator (pour récupérer les mots de passe LAPS)

1. Activer la fonctionnalité LAPS via Entra

Se rendre sur le portail Entra ID pour activer la fonctionnalité LAPS sur le tenant.

Dans Entra, Aller dans Devices > All Devices. Descendre jusqu'à la partie Local Administrator settings, puis changer la valeur de "Enable Microsoft Entra Local Administrator Password Solution (Laps)" sur Yes. Enfin, cliquer sur save.

2. Nouvelle méthode (Supportée à partir de Windows 11 24h2)

Depuis Mars 2025, Microsoft a ajouté de nouvelles fonctionnalités renforçant la sécurité de vos comptes LAPS, en voici la liste:

- Automatic Account Management Enable Account

- Automatic Account Management Enabled

- Automatic Account Management Name Or Prefix

- Automatic Account Management Randomize Name

- Automatic Account Management Target

- Passphrase Length

La définition de ces paramètres ainsi que les valeurs disponibles se trouvent sur cette documentation Microsoft : LAPS CSP

Via cette nouvelle méthode, plus besoin de script ou d'un 2ème profil de configuration puisque la politique LAPS s'occupe également du nom d'utilisateur !

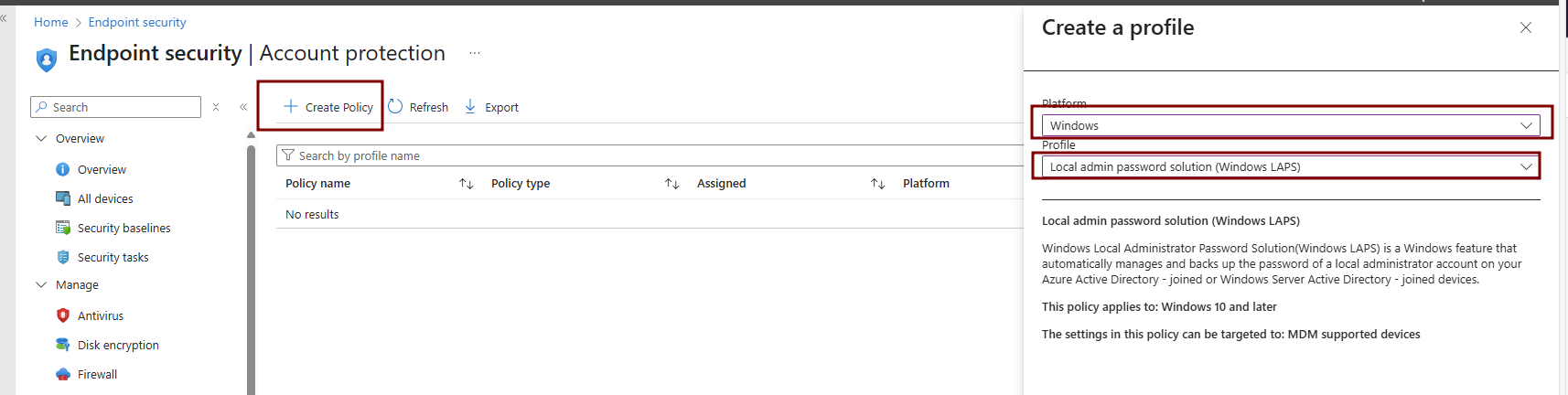

Pour configurer LAPS, il faut, dans Intune se rendre dans Endpoint Security > Account Protection appuyer ensuite sur Create Policy, créer une politique de type Windows LAPS pour Windows

Indiquer ensuite un nom clair pour cette politique puis cliquer sur Next

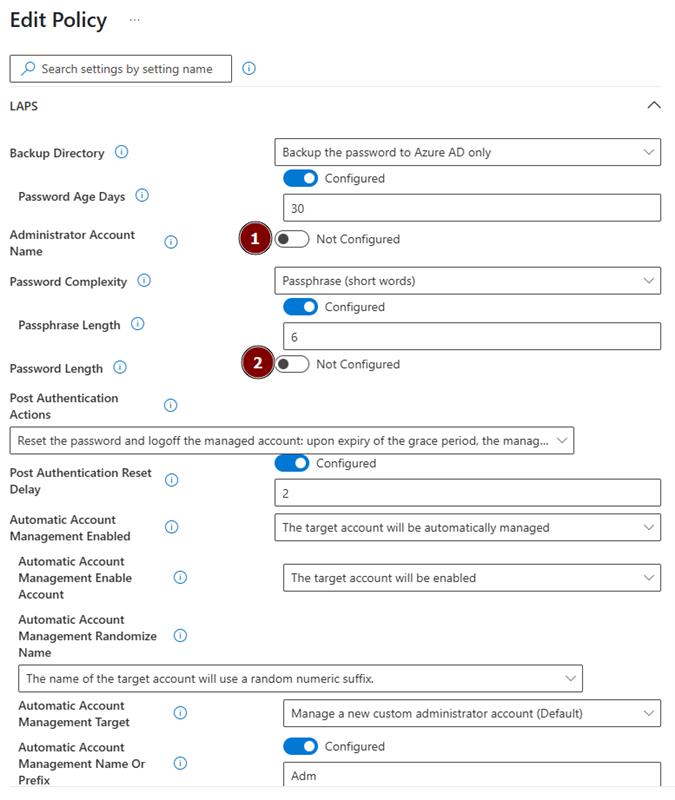

Ensuite, configurer les tuiles en fonction des paramètres voulus, voici une configuration fonctionnelle et complète :

Cette configuration permet de :

- Stocker le mot de passe Laps dans Entra ID

- Utiliser les passphrases (à la place des passwords) avec une variable permettant de configurer le nombre de mots de la phrase

- Définir l'action post authentification et le délai pour que cette action soit effectuée

- Définir si le compte est géré par LAPS ou différemment

- Définir quel compte est managé (Compte Built-In ou autre) et si ce compte est composé d'un préfixe plus une suite de chiffre ou uniquement un nom.

Le délai post-authentification permet de s'assurer qu'une session utilisant le compte LAPS ne reste pas ouverte indéfiniment avec des droits administratifs. Une fois ce délai écoulé, une action est automatiquement déclenchée : déconnexion du compte, rotation du mot de passe et fermeture des processus en cours exécutés sous ce compte. Cela limite les risques liés à une élévation prolongée de privilèges et renforce la sécurité.

Le paramètre "Administrator Account Name" (1) n’est pas utilisé, car il est remplacé par ceux permettant la génération d’un suffixe et la gestion automatique du compte administrateur ainsi que le paramètre "Password Length"(2) remplacé par la "Passphrase"

En suivant cette configuration, le compte est géré (et créé) par la politique LAPS, celui-ci est composé d'un préfix défini commun à tous les postes, ainsi qu'une suite de chiffres différentes par poste : ce compte est donc différent sur chaque poste. Le principe de la passphrase est également plus sécurisé.

Après utilisation de ce compte LAPS, le préfix de celui-ci est changé, ce qui permet de ne jamais avoir le même utilisateur.

Après avoir rempli ce menu, cliquer sur next puis assigner la politique sur le groupe de la portée souhaitée.

3. Ancienne Méthode (Version Windows inférieure à W11 24h2)

3.1 Créer un utilisateur local

3.1.1 Via profil de configuration

Créer un utilisateur local sur les postes qui servira de compte administrateur local avec LAPS. Voici comment créer le profil de configuration:

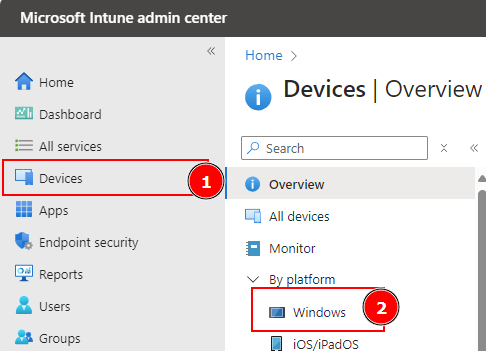

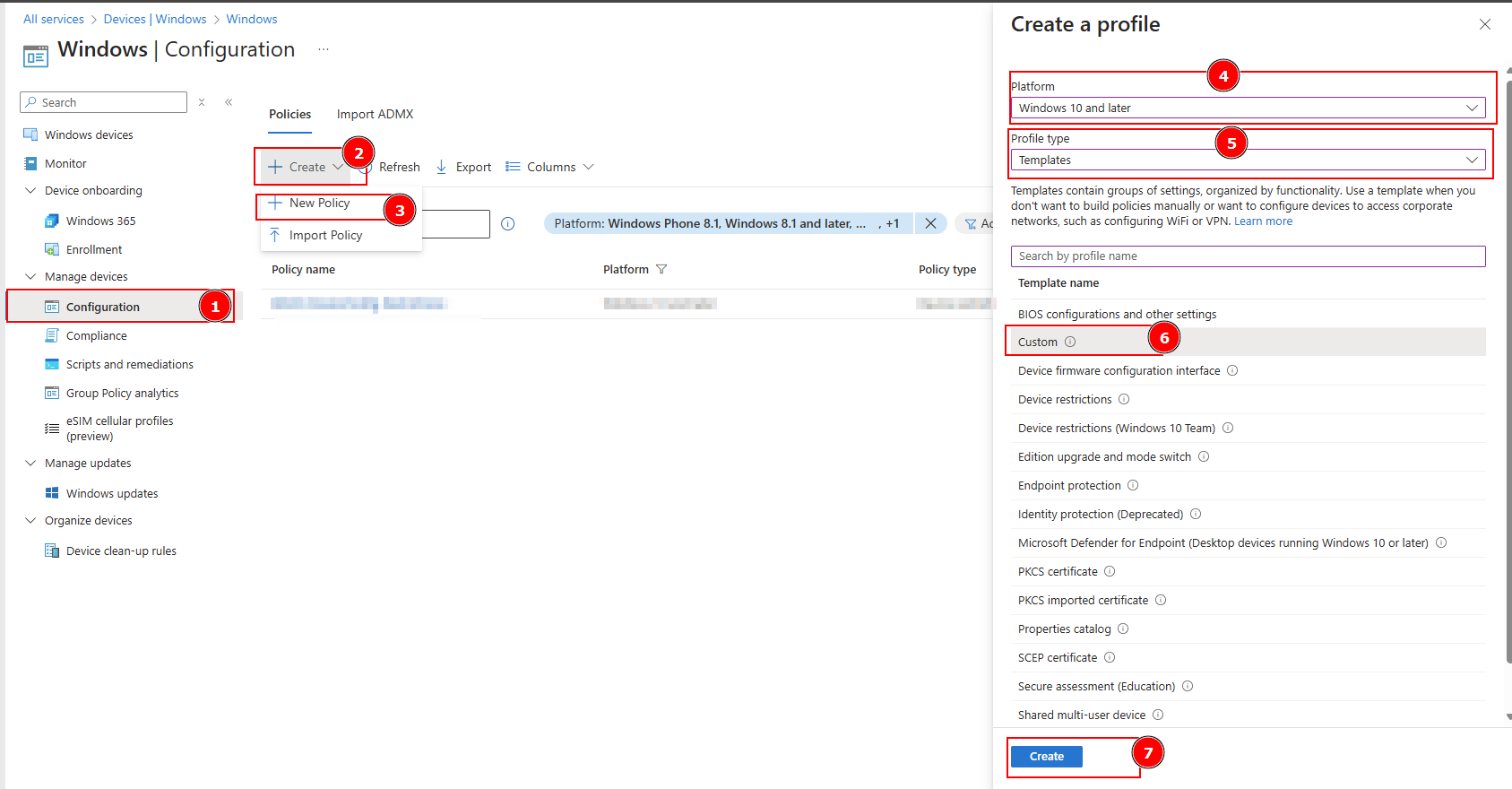

Il faut déployer ce script via Intune en se rendant dans Devices > Windows > Configuration

Il faut ensuite en créer un nouveau en cliquant sur Create puis New Policy.

Sélectionner ensuite Windows 10 and later dans Platform, puis Templates dans Profile type et enfin Custom, cliquer ensuite sur Create.

Entrer ensuite un nom et une description à votre profil de configuration, puis cliquer sur Next

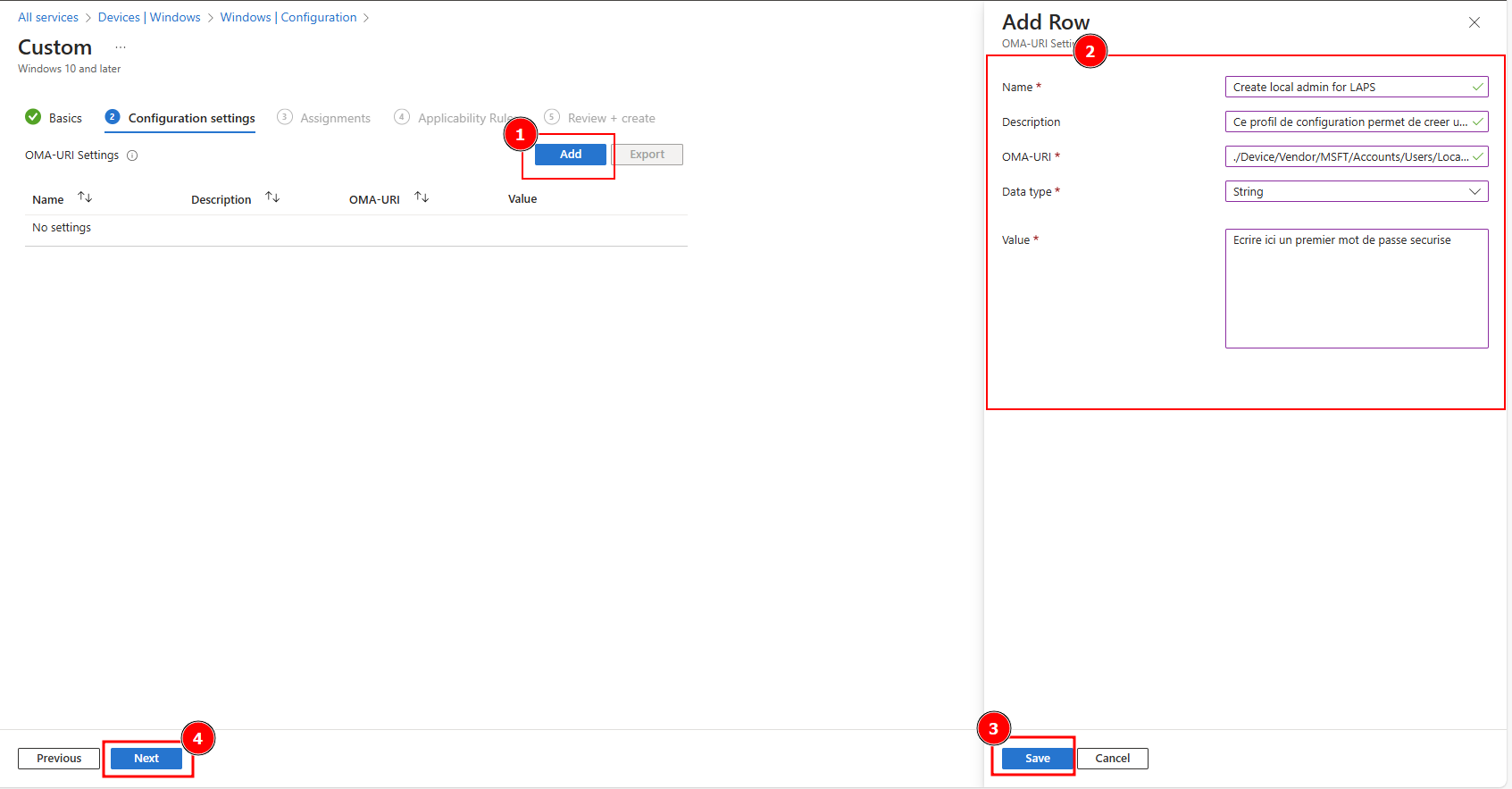

Cliquer ensuite sur Add et remplir les paramètres comme suivant ou "VotreAdmin" est le nom de votre administrateur local :

- Name : Create Local admin for LAPS

- Description : Ce profil de configuration permet de creer un utilisateur local

- OMA-URI : ./Device/Vendor/MSFT/Accounts/Users/LocalAdmin/Password

- Data type : String

- Value : MyStr4ongP4ssw0rd!

Puis cliquer sur Save puis Next

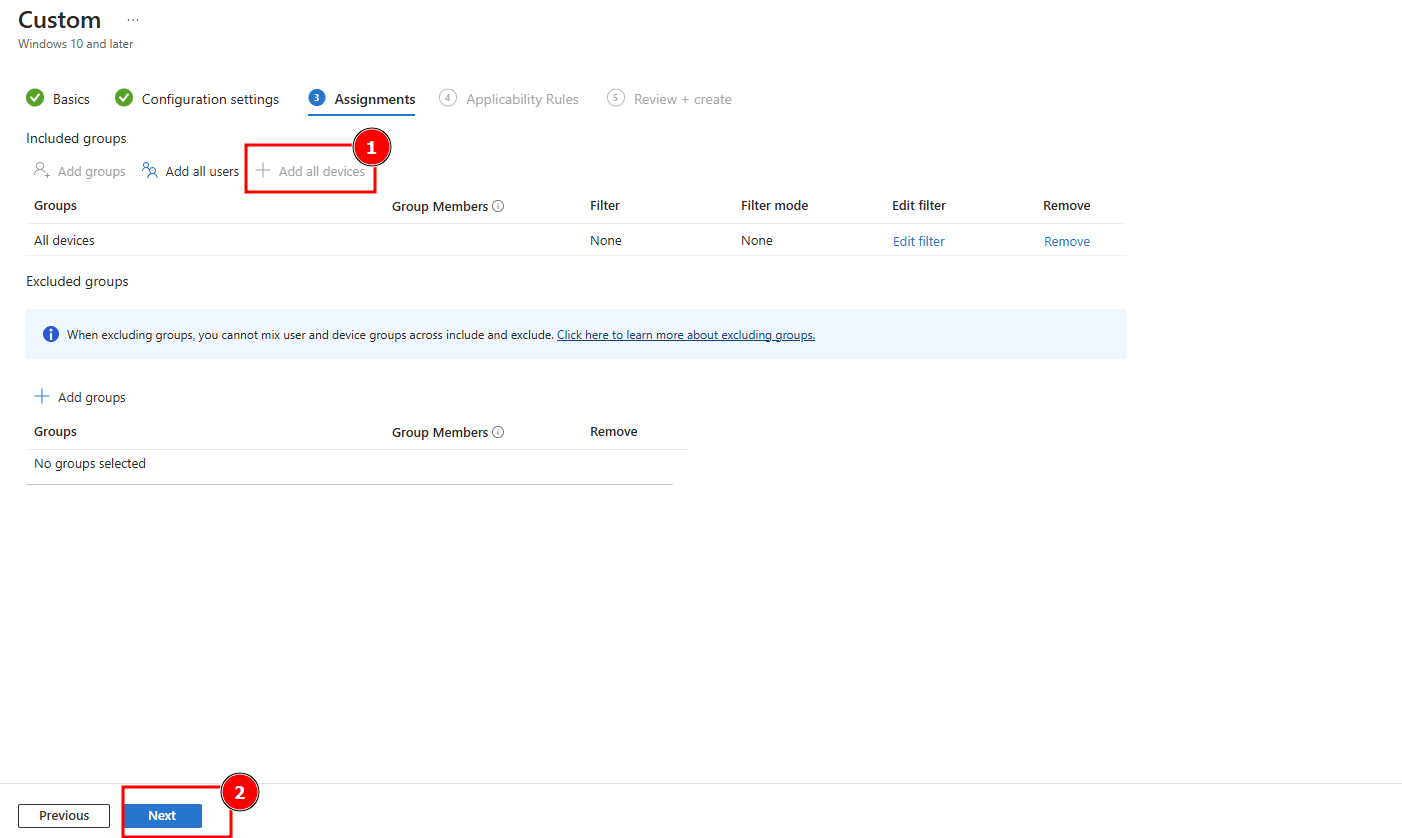

Assigner ensuite à All devices puis cliquer sur next

Cliquer encore une fois sur Next puis sur Create.

La politique de création de compte local est désormais créée et va s'appliquer sur les postes.

3.1.2 Via script PowerShell

Créer un utilisateur local sur les postes qui servira de compte administrateur local avec LAPS. Voici un script Powershell qui permet de le faire:

# RemediateLocalUser.ps1

$userName = "Admin" #Insérer entre les guillemets le nom du futur admin local des postes

$userexist = (Get-LocalUser).Name -Contains $userName

if($userexist -eq $false) {

try{

New-LocalUser -Name $username -Description "$userName local user account" -NoPassword

Exit 0

}

Catch {

Write-error $_

Exit 1

}

}⚠Il ne faut pas ajouter cet utilisateur dans le groupe admin local via ce script

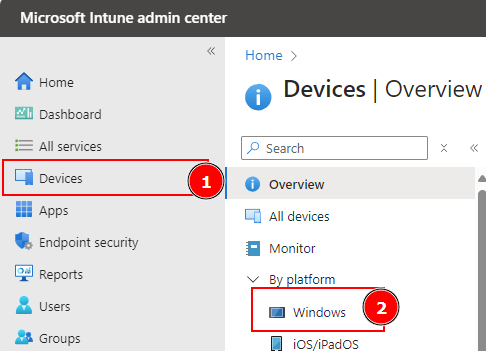

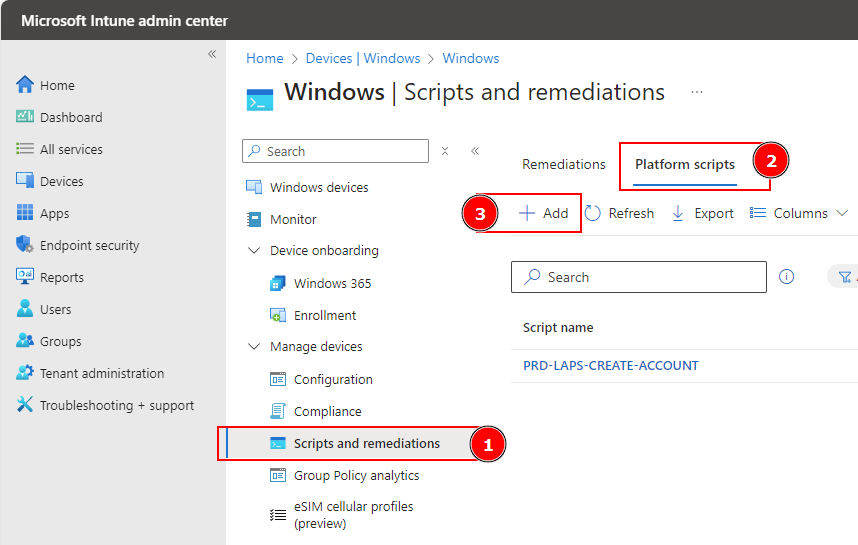

Il faut déployer ce script via Intune en se rendant dans Devices > Windows > Scripts and Remediations

Il faut ensuite se rendre dans l'onglet Platform scripts et en créer un nouveau:

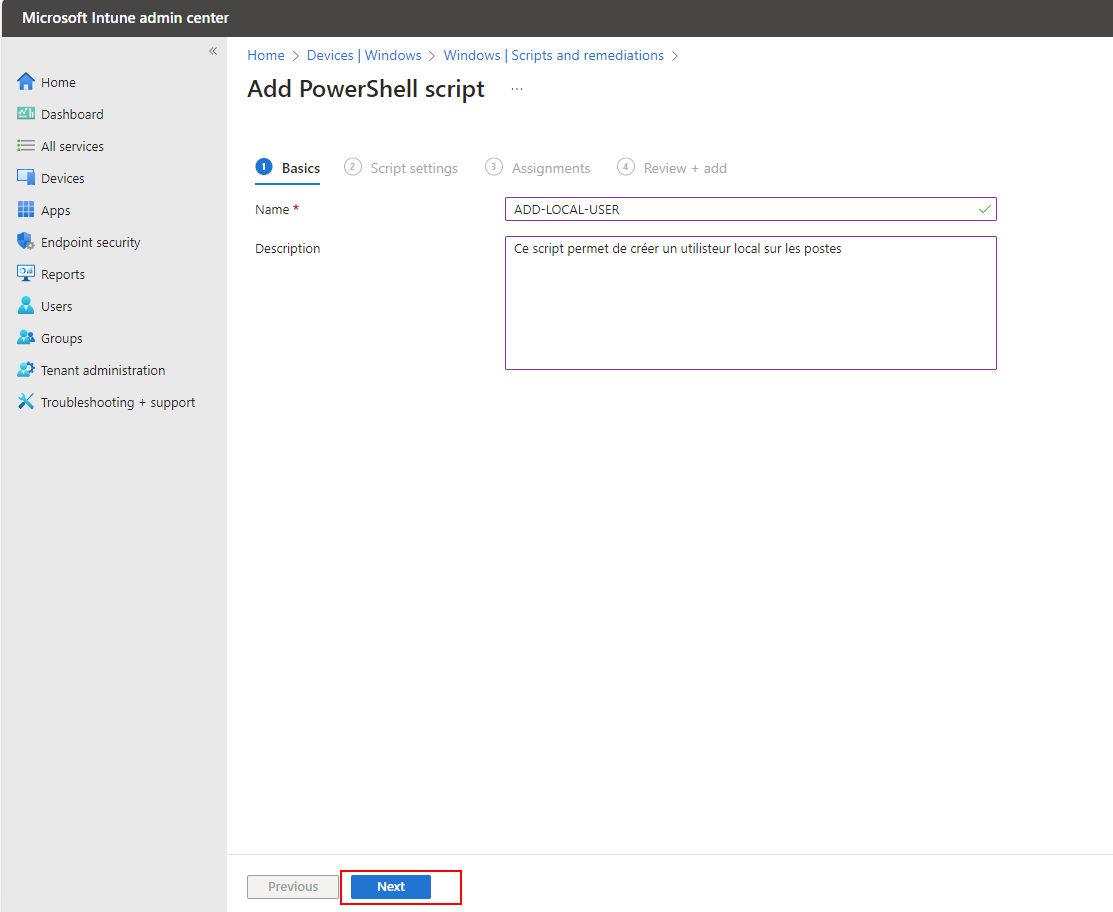

Choisir un nom et une description puis cliquer sur next :

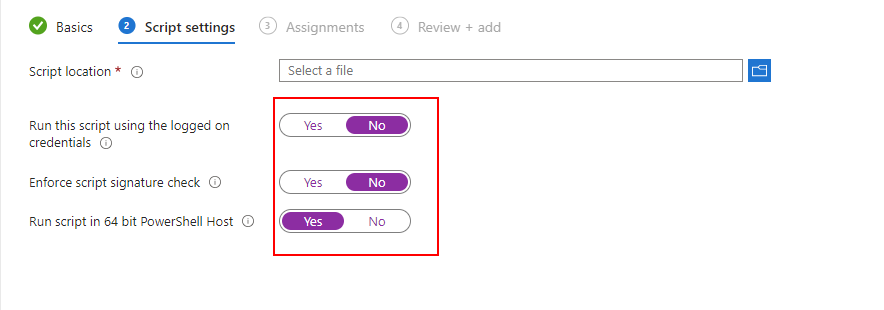

Puis inclure le script et utiliser les paramètres suivants :

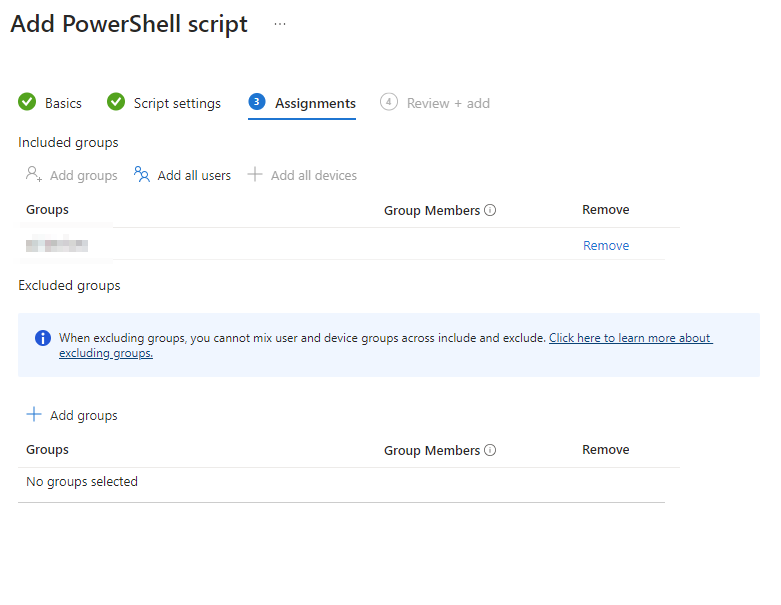

Assigner ce script PowerShell à un groupe d'appareil :

Enfin, cliquer sur next.

3.2. Ajouter l'utilisateur au groupe Admin Local

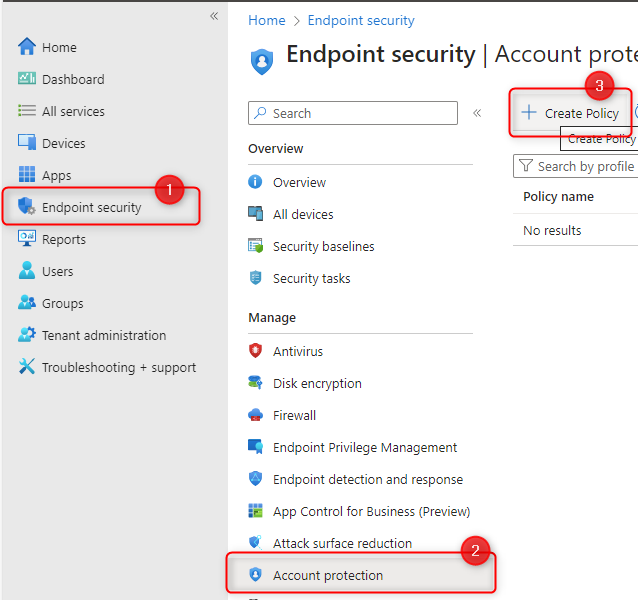

Se rendre sur le portail Intune > Endpoint Security > Account Protection puis créer une nouvelle politique.

Choisir "Local user group Membership" puis créer.

Donner un nom et une description à cette politique de sécurité puis cliquer sur Next

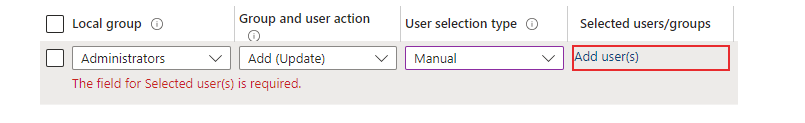

Remplir les champs Local group, group and user action et user selection type comme ci-dessous :

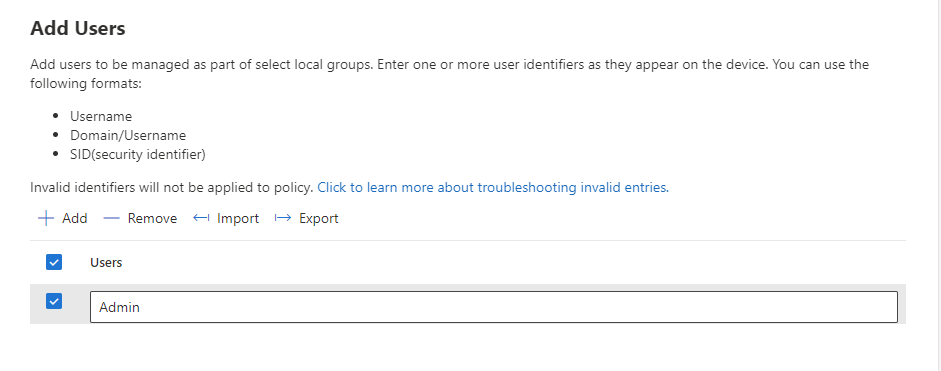

Cliquer sur Add user(s) puis rentrer le nom du compte créé via le script.

Cliquer sur OK puis assigner cette politique dans la même portée que le script.

3.3. Configurer Windows LAPS

Se rendre sur le portail Intune, Endpoint Security, Account Protection puis créer une nouvelle politique.

Sélectionner Local Admin Password Solution (Windows LAPS) puis cliquer sur créer

Donner un nom et une description à cette politique de sécurité puis cliquer sur Next

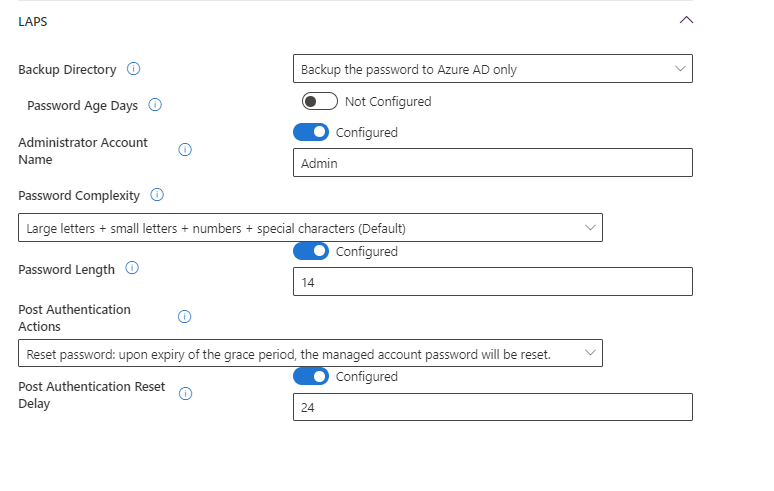

Remplir les champs en fonction de la configuration à pousser, par exemple :

Définir un scope tag au besoin, puis assigner la politique sur la même portée que le script.

4. Récupération du mot de passe LAPS

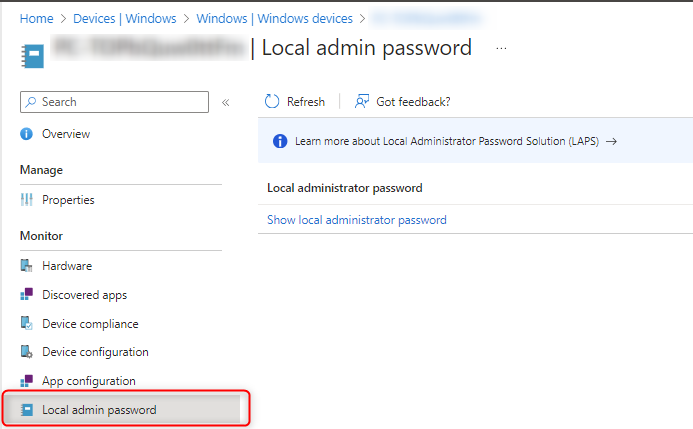

Il est possible de récupérer le mot de passe temporaire sur Intune en allant sur le Device puis dans Local Admin Password.

Il est également possible de récupérer ce mot de passe LAPS sur Entra si le poste n'apparaît plus dans Intune

Conclusion

Avec Windows LAPS, la sécurité de vos postes est renforcée grâce à une gestion centralisée et sécurisée des mots de passe des comptes administrateurs locaux. Cette fonctionnalité optimise la protection de votre parc en automatisant la rotation des mots de passe et permet aux administrateurs la récupération de celui-ci en cas de nécessité.

Vous pouvez faire appel à Pragmatism IT pour une intégration sur mesure de vos solutions, parfaitement adaptées à vos besoins.